Qu’est-ce que le Digital Operational Resilience Act (DORA) ?

Le Digital Operational Resilience Act (DORA) est une législation européenne, adoptée en 2022, qui impose un cadre strict de résilience numérique pour les entreprises du secteur financier. Ce règlement fait partie d'une série d'initiatives plus larges de l'Union européenne visant à renforcer la sécurité numérique et à harmoniser les règles dans les États membres pour protéger l'écosystème financier contre les cybermenaces croissantes.

Objectifs de DORA

L’objectif principal de DORA est de garantir que les entreprises financières de toutes tailles puissent résister, réagir et se remettre d’incidents informatiques ou d’attaques cybernétiques sans compromettre la stabilité de leurs services ni la confiance de leurs clients. Avec la montée en puissance des attaques cybernétiques dans le secteur financier, DORA vise à :

- Prévenir les interruptions de service liées aux cyberincidents.

- Réduire les risques informatiques et numériques grâce à une approche proactive de la gestion des menaces.

- Assurer une coordination européenne dans la réponse aux incidents majeurs, avec une harmonisation des exigences et des processus.

Entreprises concernées

DORA s’applique à un large éventail d’acteurs du secteur financier, y compris mais sans s’y limiter :

- Les banques.

- Les assurances.

- Les gestionnaires d’actifs.

- Les sociétés de paiement et les prestataires de services financiers.

- Les infrastructures de marché (plateformes d’échange, dépositaires centraux).

De plus, les fournisseurs de services tiers critiques, comme les prestataires cloud, les sociétés de cybersécurité et les opérateurs de systèmes informatiques, sont également concernés. Ils doivent eux aussi respecter les exigences de DORA, car ils jouent un rôle clé dans la stabilité opérationnelle des entreprises financières.

Exigences clés de DORA

DORA repose sur plusieurs exigences spécifiques qui couvrent les principaux aspects de la résilience numérique :

Gestion des risques numériques

Les entreprises doivent mettre en place un cadre solide pour identifier, évaluer et atténuer les risques liés aux technologies de l'information. Cela inclut l'évaluation des risques potentiels sur toute la chaîne, depuis les infrastructures internes jusqu'aux prestataires externes. Parmi les éléments à surveiller :

- Vulnérabilités logicielles et matérielles.

- Fuites ou pertes de données.

- Pannes système et interruptions de service.

Les entreprises doivent documenter ces risques et disposer de plans d'action clairs pour les atténuer ou les résoudre.

Tests de résilience numérique

Pour garantir la résilience de leurs systèmes, DORA impose aux entreprises financières de réaliser des tests réguliers de leurs infrastructures numériques. Ces tests incluent des :

- Simulations de cyberattaques.

- Tests de pénétration (pentests) pour identifier les failles potentielles.

- Évaluations des scénarios de crise pour tester la capacité des systèmes à réagir aux incidents majeurs.

L’objectif est de vérifier la capacité des entreprises à maintenir leurs services essentiels même en cas d’incidents graves ou d’attaques ciblées.

Surveillance des prestataires tiers

La chaîne de valeur numérique dans le secteur financier s'étend souvent bien au-delà des murs des entreprises elles-mêmes. De nombreux services financiers dépendent de prestataires tiers (cloud, infrastructure IT, cybersécurité). DORA introduit des exigences strictes en matière de gestion et de surveillance des prestataires tiers critiques. Cela inclut :

- Vérification régulière des mesures de sécurité mises en place par ces prestataires.

- Audits des contrats pour s'assurer que les engagements en matière de sécurité sont conformes aux normes DORA.

- Mise en place de clauses contractuelles spécifiques garantissant que les prestataires sont également responsables de leur propre résilience.

Gestion des incidents de cybersécurité

DORA impose une réponse rapide et efficace aux cyberincidents. Les entreprises doivent mettre en place des processus structurés pour détecter, signaler et atténuer les incidents de sécurité. Voici quelques exigences spécifiques :

- Signalement des incidents majeurs aux régulateurs dans des délais très courts (généralement dans les 72 heures suivant la découverte).

- Mécanismes de réponse rapides pour isoler les incidents et éviter leur propagation.

- Planification et exécution de plans de continuité des activités (PCA), permettant aux entreprises de poursuivre leurs opérations même en cas de crise.

Partage d'informations et coordination

Un des autres aspects importants de DORA est la mise en place d’un partage d’informations accru au sein du secteur financier. Cela signifie que les entreprises doivent collaborer pour partager les menaces et les informations sur les incidents afin de mieux se préparer et réagir aux futures attaques.

Rôles des régulateurs

Les autorités de régulation jouent un rôle clé dans la mise en œuvre et la surveillance de DORA. Elles auront le pouvoir de contrôler la conformité des entreprises, d'effectuer des audits, et de leur imposer des sanctions si elles ne respectent pas les exigences en matière de résilience opérationnelle. Les régulateurs peuvent également demander des tests supplémentaires, notamment pour les entreprises jugées critiques ou vulnérables.

Calendrier de mise en œuvre

DORA est entré en vigueur en janvier 2023, avec une période de transition permettant aux entreprises de s’adapter. Les sociétés financières doivent être pleinement conformes à partir du 17 janvier 2025, pour mettre en place les structures nécessaires et ajuster leurs processus. Cependant, les entreprises doivent déjà commencer à s’y préparer en ajustant leurs cadres de gouvernance numérique et en déployant des solutions adaptées.

Quelles sont les implications du DORA pour les entreprises du secteur financier ?

Le Digital Operational Resilience Act (DORA) impose un cadre strict pour renforcer la résilience opérationnelle des entreprises du secteur financier. Cette législation a des répercussions majeures sur plusieurs aspects de la gestion des technologies et des risques numériques. Voici les principales implications du DORA pour ces entreprises :

Renforcement de la gestion des risques numériques

Le cœur de DORA repose sur une gestion rigoureuse des risques numériques. Les entreprises du secteur financier doivent mettre en place des processus efficaces pour identifier, évaluer, atténuer et surveiller les risques liés aux technologies de l’information (TI) et aux infrastructures numériques.

- Évaluation des risques : Les institutions financières doivent régulièrement évaluer les menaces qui pèsent sur leurs systèmes d'information. Cela inclut non seulement les cybermenaces externes (attaques de type ransomware, phishing, etc.), mais aussi les risques internes, tels que les erreurs humaines, les pannes système, ou encore les mauvaises configurations de sécurité.

- Mise en place de politiques de gestion des risques : Les entreprises sont tenues de développer des politiques et des cadres de gestion des risques bien documentés, avec des processus clairs pour chaque type de risque identifié. Ces politiques doivent inclure des plans de réponse aux incidents, des stratégies de remédiation ainsi que des protocoles pour la gestion des crises.

- Gouvernance et responsabilité : DORA exige que les conseils d'administration des entreprises financières soient pleinement impliqués dans la supervision des risques numériques. Cela implique que la gestion des risques doit être intégrée dans les structures de gouvernance des entreprises, avec des responsables désignés pour superviser ces questions.

Le renforcement de la gestion des risques numériques sous DORA vise à garantir que les entreprises ne se contentent pas de réagir aux cyberincidents, mais adoptent une approche proactive pour anticiper et atténuer les risques avant qu'ils ne se matérialisent.

Sécurisation des systèmes d’information

La sécurisation des systèmes d'information est une priorité clé sous DORA. Les entreprises doivent s’assurer que leurs infrastructures IT, logiciels, et données sont protégées contre les cyberattaques et autres incidents liés à la sécurité. Cela comprend plusieurs volets :

- Renforcement des contrôles d’accès : Les entreprises doivent garantir que seuls les utilisateurs autorisés peuvent accéder aux systèmes critiques. Cela inclut la mise en place de contrôles d'accès robustes, souvent basés sur l'authentification multi-facteurs (MFA), et une gestion centralisée des identités pour éviter les accès non autorisés.

- Chiffrement des données : DORA impose aux entreprises de sécuriser leurs données sensibles, à la fois en transit et au repos. Cela peut inclure le chiffrement des données critiques, l’utilisation d'algorithmes de protection avancés, ainsi que la segmentation des réseaux pour minimiser les dommages en cas de compromission.

- Maintenance régulière et mise à jour des systèmes : Les entreprises doivent s’assurer que tous les systèmes sont régulièrement mis à jour avec les derniers correctifs de sécurité (patches) pour corriger les vulnérabilités. Elles doivent également disposer de procédures pour effectuer des audits réguliers de leur infrastructure, afin de détecter d’éventuelles faiblesses.

- Sécurité des endpoints et gestion des périphériques : Avec l'augmentation du travail à distance, les périphériques personnels ou d’entreprise utilisés pour se connecter aux systèmes financiers doivent être sécurisés. Cela inclut l'utilisation de solutions EDR (Endpoint Detection and Response) pour détecter et répondre aux menaces sur les appareils.

La sécurisation des systèmes sous DORA vise à garantir que les entreprises disposent d'une architecture IT résiliente, capable de résister aux menaces croissantes tout en continuant à fonctionner de manière fluide.

Découvrez les avantages d'un EDR accompagné de services managés !

Téléchargez notre livre blanc où des experts de WithSecure™ et WatchGuard dévoilent les clés pour une protection optimale.

Gestion des prestataires tiers

Les entreprises financières dépendent souvent de prestataires externes pour une grande partie de leurs services technologiques, notamment pour l'hébergement en cloud, la gestion des données ou les solutions de cybersécurité. DORA impose des exigences strictes en matière de supervision et de gestion des risques liés aux fournisseurs tiers, car un incident affectant un fournisseur critique peut entraîner des répercussions majeures sur les opérations d'une entreprise financière.

- Contrôles sur les prestataires critiques : Les entreprises doivent mettre en place des accords de niveau de service (SLA) avec leurs fournisseurs, incluant des clauses spécifiques sur la résilience numérique et la sécurité. Ces accords doivent définir les responsabilités en cas de cyberincident, les protocoles de réponse, ainsi que les exigences en matière de conformité avec les standards de sécurité.

- Audits et évaluations régulières : Les entreprises financières doivent régulièrement auditer leurs prestataires pour s'assurer qu'ils respectent les normes de sécurité imposées par DORA. Cela inclut la vérification de la robustesse des systèmes de sécurité des prestataires, ainsi que des évaluations périodiques pour vérifier la mise en œuvre des pratiques de sécurité promises.

- Plan de continuité des opérations avec les prestataires : En cas de cyberincident affectant un prestataire critique, les entreprises doivent avoir mis en place des plans de continuité des activités (PCA). Ces plans doivent être testés régulièrement pour s'assurer que, même en cas d'incident chez un fournisseur, l'entreprise puisse continuer à fournir des services à ses clients sans interruption majeure.

La gestion des prestataires tiers sous DORA est un aspect fondamental pour garantir que la chaîne d'approvisionnement numérique d'une entreprise financière est sécurisée et résiliente, minimisant ainsi les risques liés aux dépendances externes.

Réponse rapide aux incidents et tests de résilience

DORA impose aux entreprises financières d'être proactives dans la gestion des incidents de cybersécurité, avec des capacités de détection, de réponse et de récupération bien définies. Il ne s'agit plus seulement de réagir aux incidents après coup, mais de tester régulièrement la résilience des systèmes et de préparer les équipes à des scénarios de crise.

- Détection et réponse aux incidents : Les entreprises doivent disposer de systèmes de surveillance en temps réel pour détecter toute activité suspecte sur leurs réseaux et systèmes. Cela peut inclure des outils de détection des menaces comme les EDR/MDR, ainsi que des équipes prêtes à intervenir en cas de détection d'une intrusion.

- Signalement des incidents : En cas d'incident de cybersécurité majeur, les entreprises financières sont tenues de signaler l'incident aux régulateurs dans un délai très court, souvent dans les 72 heures suivant sa détection. Elles doivent également fournir un rapport détaillé sur la nature de l'incident, les mesures prises pour l'atténuer et les étapes prévues pour éviter qu'il ne se reproduise.

- Tests de résilience réguliers : DORA exige que les entreprises réalisent des tests réguliers pour évaluer leur résilience face aux cybermenaces. Cela inclut des simulations d'incidents, des tests de pénétration pour évaluer la robustesse des systèmes et des exercices de crise pour former les équipes à gérer des attaques en situation réelle. Ces tests permettent de vérifier que les mesures de sécurité sont efficaces et que les systèmes peuvent résister aux cyberattaques.

- Plan de continuité des activités : Les entreprises doivent avoir des plans de continuité et de reprise d’activité (PRA) en place pour garantir que les services critiques peuvent continuer à fonctionner, même en cas de perturbation majeure. Ces plans doivent être régulièrement testés et ajustés en fonction des évolutions des menaces.

L'exigence de réponse rapide et de tests de résilience sous DORA garantit que les entreprises financières sont prêtes à faire face à des cyberattaques, tout en minimisant l'impact sur leurs opérations.

Les implications du DORA pour les entreprises financières sont vastes, touchant à la gestion des risques numériques, à la sécurisation des systèmes, à la surveillance des prestataires tiers, et à la gestion des incidents. En imposant des standards stricts, DORA vise à renforcer la résilience numérique du secteur financier, qui est de plus en plus vulnérable face aux cybermenaces. Se conformer à ces exigences nécessite une approche proactive et une adaptation des systèmes de gouvernance et de gestion des risques.

Les implications du DORA pour les entreprises financières sont vastes, touchant à la gestion des risques numériques, à la sécurisation des systèmes, à la surveillance des prestataires tiers, et à la gestion des incidents. En imposant des standards stricts, DORA vise à renforcer la résilience numérique du secteur financier, qui est de plus en plus vulnérable face aux cybermenaces. Se conformer à ces exigences nécessite une approche proactive et une adaptation des systèmes de gouvernance et de gestion des risques.

Comment Apo'g peut accompagner les entreprises à se conformer au DORA ?

Apo'g, avec son expertise en infogérance, en tant que MSSP (Managed Security Services Provider), et en tant que partenaire Microsoft, est idéalement positionnée pour accompagner les entreprises financières dans leur mise en conformité avec le Digital Operational Resilience Act (DORA). Grâce à l’intégration des outils Microsoft, notamment la licence Microsoft 365 Business Premium, Apo'g permet une gestion efficace des identités et une sécurisation avancée des données, tout en assurant une protection et une gestion optimisées des fichiers.

Expertise de votre partenaire Apo'g en tant qu’infogéreur et MSSP

Apo'g propose des services d'infogérance et de sécurité, avec la gestion des infrastructures critiques, la supervision externalisée, les tests de pénétration et la gestion des crises, comme mentionné dans le développement précédent.

Gestion des identités et accès avec Microsoft 365 Business Premium

La gestion des identités est cruciale pour garantir une sécurité optimale, et la licence Microsoft 365 Business Premium apporte des outils avancés pour répondre à ces besoins de manière efficace et conforme aux exigences de DORA. Cette solution, combinée à l'expertise Apo'g, permet aux entreprises du secteur financier d'avoir un contrôle strict sur l'accès aux données sensibles tout en facilitant la collaboration au sein d'environnements comme SharePoint.

Chiffrez vos licences Microsoft 365 Business Premium avec Apo'g en 5 minutes !

Appelez-nous au 0140649393 ! 🤳

Les avantages de Microsoft 365 Business Premium pour la gestion des identités

Microsoft 365 Premium intègre des outils essentiels pour une gestion centralisée et sécurisée des identités :

- Microsoft Entra ID P1 (anciennement Azure Active Directory Premium) : Cette version permet de gérer les identités des utilisateurs avec des politiques de sécurité renforcées. Les fonctionnalités telles que l’authentification multi-facteurs (MFA) et l'accès conditionnel assurent que seuls les utilisateurs autorisés peuvent accéder aux ressources critiques.

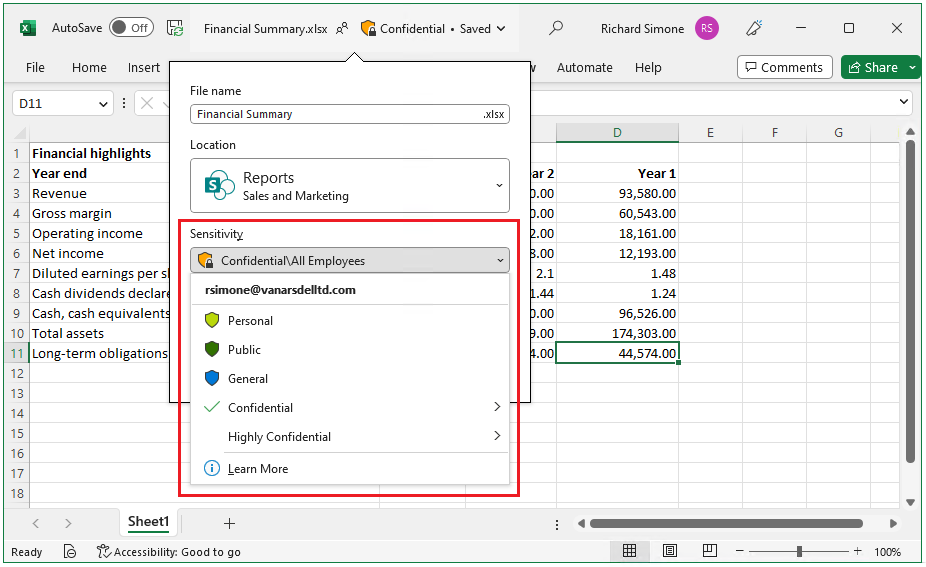

- Protection des informations : Grâce à des outils comme Microsoft Purview Information Protection, intégrés dans Microsoft 365 Business Premium, les entreprises peuvent étiqueter et protéger automatiquement les documents sensibles en fonction de leur niveau de classification (confidentiel, sensible, public).

- Gestion des appareils : Microsoft 365 Business Premium offre des fonctionnalités de gestion des appareils mobiles (MDM) et des ordinateurs pour garantir que seuls des appareils sécurisés et conformes aux politiques de l’entreprise accèdent aux données.

Contrôle des accès dans SharePoint

SharePoint est souvent utilisé comme plateforme de collaboration pour le partage de documents et d’informations au sein des entreprises. Cependant, il est crucial de contrôler qui accède à quels documents, en particulier dans le secteur financier. Apo'g, avec Microsoft 365 Business Premium, permet :

- Contrôle granulaire des accès : Les entreprises peuvent configurer des politiques d’accès conditionnel pour SharePoint, garantissant que les utilisateurs accèdent uniquement aux documents pertinents pour leur rôle, et que des autorisations spécifiques sont attribuées aux fichiers les plus sensibles.

- Suivi des activités : L’intégration de Microsoft 365 Business Premium permet de suivre et d’auditer toutes les activités des utilisateurs dans SharePoint, garantissant la traçabilité des accès et des modifications.

Microsoft 365 Business Premium et la conformité DORA

Les outils inclus dans Microsoft 365 Business Premium sont conçus pour faciliter la conformité avec les réglementations comme DORA :

- Rapports et audits automatisés : Avec Microsoft Entra ID (anciennement Azure Active Directory) et les outils de surveillance intégrés, Microsoft 365 Business Premium fournit des rapports détaillés sur les accès aux données sensibles, permettant aux entreprises de prouver leur conformité aux régulateurs.

- Politique de sécurité automatique : Les entreprises peuvent mettre en place des politiques de sécurité automatisées pour garantir que tous les fichiers sensibles sont protégés par défaut, qu'ils soient stockés localement ou dans le cloud.

Sécurisation des données : Étiquetage des fichiers et protection avec Microsoft 365 Business Premium

La protection des données sous DORA est essentielle, et Microsoft 365 Business Premium offre des fonctionnalités avancées pour garantir la classification, l’étiquetage, et la protection des fichiers. L'expertise d'Apo'g dans la mise en œuvre de ces solutions permet de maximiser la sécurité tout en assurant une gestion fluide des données.

Étiquetage automatique des fichiers

Avec Microsoft 365 Business Premium et l'outil Microsoft Purview Information Protection, les entreprises peuvent mettre en place des politiques d’étiquetage automatiques pour s’assurer que tous les fichiers sont correctement classés et protégés selon leur degré de sensibilité. Cela permet :

- Étiquetage selon des règles prédéfinies : Les documents peuvent être automatiquement étiquetés en tant que Confidentiel, Sensible, Autorisé, ou Public en fonction de leur contenu. Par exemple, des informations financières sensibles seront étiquetées automatiquement comme "Confidentiel".

- Application des politiques de protection : En fonction des étiquettes appliquées, des règles de protection spécifiques peuvent être activées, telles que le chiffrement automatique des fichiers, la limitation des accès ou la restriction des partages.

Gestion des données dans SharePoint

Dans un environnement SharePoint, où les fichiers sont partagés et collaboratifs, l’étiquetage des fichiers est d’autant plus crucial. Grâce à Microsoft 365 Premium, Apo'g aide les entreprises à :

- Contrôler les partages de documents : Les fichiers étiquetés comme "Confidentiel" peuvent être partagés avec des restrictions spécifiques, garantissant que seules les personnes autorisées peuvent y accéder, même en dehors de l’entreprise.

- Surveillance des partages et des accès : Les outils de reporting intégrés permettent de surveiller en temps réel qui accède à quels documents dans SharePoint, assurant une gestion complète des informations sensibles.

Intégration avec Microsoft Copilot et gestion intelligente des données

Avec l’essor de l’intelligence artificielle (IA), Microsoft 365 Premium inclut également l’utilisation d’outils comme Microsoft Copilot, qui permet d’automatiser et d’optimiser la gestion des fichiers et des documents. Apo'g accompagne les entreprises pour :

- Automatisation de la classification des documents : Avec Copilot, l’IA peut analyser automatiquement le contenu des documents pour appliquer les étiquettes appropriées (Confidentiel, Sensible, etc.), renforçant la gestion des données sensibles sans effort humain.

- Recherche intelligente et protection proactive : Copilot utilise l’IA pour améliorer la recherche des documents tout en garantissant que les fichiers sensibles restent protégés selon les politiques de l'entreprise.

L'intégration de Microsoft Copilot dans l'environnement Microsoft 365 Premium permet non seulement une meilleure productivité, mais aussi une gestion renforcée des risques numériques, en particulier lorsqu'il s'agit de documents sensibles dans SharePoint.

En tant qu'infogéreur et MSSP, Apo'g apporte une expertise complète pour aider les entreprises financières à se conformer aux exigences du DORA. L'intégration de la licence Microsoft 365 Business Premium permet d'optimiser la gestion des identités, de renforcer l'étiquetage des fichiers, et de garantir une sécurisation avancée des données dans des environnements collaboratifs comme SharePoint, tout en tirant parti de l’intelligence artificielle avec Microsoft Copilot. Ces outils permettent une gestion proactive de la sécurité et un respect strict des obligations réglementaires.

Conclusion

Le Digital Operational Resilience Act (DORA) représente un tournant majeur pour les entreprises du secteur financier en matière de cybersécurité et de gestion des risques numériques. Face à une réglementation qui impose des normes strictes pour la protection des infrastructures critiques, la gestion des incidents, et la supervision des prestataires tiers, les entreprises doivent adopter une approche proactive et rigoureuse pour garantir leur conformité. Ne pas répondre à ces exigences peut entraîner non seulement des sanctions financières, mais aussi des interruptions d’activité et une perte de confiance de la part des clients et des régulateurs.

Dans ce contexte, Apo'g se positionne comme un partenaire stratégique de premier plan pour accompagner les entreprises à chaque étape de leur transformation numérique et de leur mise en conformité avec DORA. Grâce à son expertise en infogérance et en tant que MSSP (Managed Security Services Provider), Apo'g offre des solutions sur mesure pour renforcer la sécurité des infrastructures IT, assurer une surveillance continue des systèmes, et garantir une gestion proactive des incidents. L’approche d’Apo'g ne se limite pas à une simple gestion technique ; elle s’étend à une gestion complète des risques numériques, adaptée aux besoins spécifiques des petites et moyennes entreprises (PME) et des entreprises de taille intermédiaire (ETI), qui sont souvent les plus vulnérables face aux cybermenaces.

L’intégration des solutions Microsoft 365 Business Premium : un atout majeur

Un des leviers clés de cette conformité repose sur l’utilisation d’outils avancés tels que Microsoft 365 Business Premium, une solution qui s’intègre parfaitement avec les exigences de DORA en matière de gestion des identités et de protection des données sensibles. Grâce à cette suite, Apo'g permet aux entreprises d’adopter une gestion centralisée des identités, en garantissant que chaque utilisateur dispose des droits d'accès appropriés, tout en assurant une traçabilité totale des actions via des rapports d’audit réguliers. Les fonctionnalités avancées de sécurité, comme l’authentification multi-facteurs (MFA) et les politiques d’accès conditionnel, renforcent la protection des accès aux systèmes critiques.

De plus, l'utilisation de Microsoft Purview Information Protection, intégré à Microsoft 365 Business Premium, permet de classer et étiqueter les fichiers selon leur niveau de sensibilité. Que ce soit dans un environnement collaboratif comme SharePoint ou dans le cadre d'une gestion quotidienne des documents, cette fonctionnalité garantit que les données sensibles sont protégées en tout temps. Cela s’avère d’autant plus important dans des environnements où l'intelligence artificielle, comme Microsoft Copilot, joue un rôle de plus en plus central, en automatisant certaines tâches critiques comme la classification des documents, tout en maintenant un niveau de sécurité optimal.

Apo'g : un acteur global pour la mise en conformité avec DORA

La force de Apo'g réside dans sa capacité à fournir un accompagnement global et personnalisé, couvrant l’ensemble des aspects de la cybersécurité et de la gestion des risques numériques. Que ce soit à travers des audits complets des infrastructures, des tests de résilience comme les pentests, ou la gestion externalisée des risques via ses services MSSP, Apo'g se présente comme un partenaire de confiance pour garantir que les entreprises financières peuvent non seulement se conformer aux exigences de DORA, mais également optimiser leur protection contre les cybermenaces.

En offrant une surveillance continue 24/7, des solutions de gestion des identités robustes, et des outils de protection des données avancés, Apo'g permet aux entreprises de se concentrer sur leur cœur de métier tout en sachant que leur infrastructure numérique est sécurisée et conforme aux régulations en vigueur.

Anticiper les défis futurs grâce à l’approche MSSP de Apo'g

En tant que Managed Security Services Provider, Apo'g va au-delà de la simple conformité réglementaire. Son approche proactive de la sécurité permet d’anticiper les cybermenaces futures, d’assurer une gestion continue des risques, et de proposer des solutions évolutives en fonction des besoins et des évolutions technologiques. L'intégration d'outils intelligents comme Microsoft Copilot dans les processus quotidiens de gestion des données permet non seulement de gagner en efficacité, mais aussi de garantir une sécurité renforcée grâce à des processus automatisés et optimisés.

Grâce à son expérience de plus de 20 ans dans le domaine de la gestion IT et de la cybersécurité, Apo'g est parfaitement outillée pour répondre aux exigences toujours plus complexes de la réglementation DORA. En tant que partenaire stratégique, Apo'g aide ses clients à rester résilients, agiles et proactifs dans un environnement numérique en constante évolution.

En somme, face aux exigences de plus en plus strictes du Digital Operational Resilience Act (DORA), il est essentiel pour les entreprises du secteur financier de s'entourer de partenaires fiables et compétents pour les accompagner dans leur transformation numérique. Apo'g, grâce à son expertise en cybersécurité, ses solutions Microsoft 365 Business Premium, et son approche proactive en tant que MSSP, est un acteur clé pour garantir que les entreprises peuvent se conformer aux exigences de DORA tout en sécurisant leurs infrastructures critiques, en protégeant leurs données sensibles, et en anticipant les menaces cybernétiques futures.