L’antivirus : l’ancienne solution qui identifiait les menaces connues

Pendant près de deux décennies, cette solution suffisait en grande partie à se protéger des mauvaises surprises.

L’augmentation des cyberattaques, tant en nombre qu’en sophistication, a rendu cette seule protection totalement obsolète.

Depuis quelques années, l’antivirus s’est transformé en EPP. Ce joli acronyme signifie Endpoint Protection Platform.

C’est un antivirus de nouvelle génération, doté de nouvelles fonctionnalités telles que l’analyse heuristique ou l’analyse comportementale. Il est souvent couplé à une technologie de “Sandbox” (bac à sable) permettant par exemple, en cas de doute, d’isoler un fichier et de tester son comportement. Ces améliorations permettent aux EPP de dernière génération de vous protéger en grande partie des nouveaux malwares, des Advanced Persistant Threat (APT) et failles O-Day.

L’EPP : La solution pour se protéger des menaces inconnues et des menaces avancées

L’EPP, comme son ancêtre l’antivirus, est installé sur chaque poste utilisateur (Endpoint) et sur les serveurs de l’entreprise au travers de ce qui est couramment appelé un agent.

Avec Apo’g, votre solution EPP sera intégrée et maintenue par un expert certifié, vous disposerez ainsi dire, d’une protection ultra-efficace !

L’Endpoint Protection Platform a considérablement amélioré la protection du réseau d’entreprise. Mais bien entendu, l’éternel jeu du chat et de la souris, entre d’un côté les cyberattaquants et de l’autre les éditeurs de solution de cybersécurité, a continué de plus belle !

Il manquait à cette solution EPP une capacité d’anticipation, un pouvoir d’adaptation, une vision plus globale du réseau de l’entreprise et la possibilité de remonter des alertes en temps réel.

C’est pour cela que depuis peu, les PME et les ETI adoptent l’EDR, encore un splendide acronyme qui signifie Endpoint Detection and Response, soit dans la langue de Molière, Detection et Réponse des Terminaux.

Cette nouvelle couche de cybersécurité vient souvent s’ajouter à l’agent EPP en apportant une approche holistique, de façon à avoir une vision globale du réseau de l’entreprise.

Couplée à l’analyse comportementale, cela permet de détecter en amont des signaux faibles à partir de différentes sources, de relever un comportement utilisateur suspect et d’être ainsi plus réactif dans le blocage d’une cyberattaque.

L’EDR : La solution pour se protéger des attaques ciblées et assister l’équipe IT dans la remédiation

Une solution d’Endpoint Detection and Response va fournir de nouvelles fonctionnalités extrêmement utiles pour surveiller un réseau informatique. Au quotidien, elle peut aussi bien protéger les Endpoint déployés dans l’enceinte de l’entreprise que des utilisateurs nomades travaillant sur des ordinateurs portables, des tablettes ou des smartphones.

Quelles sont les fonctions principales d’un EDR ?

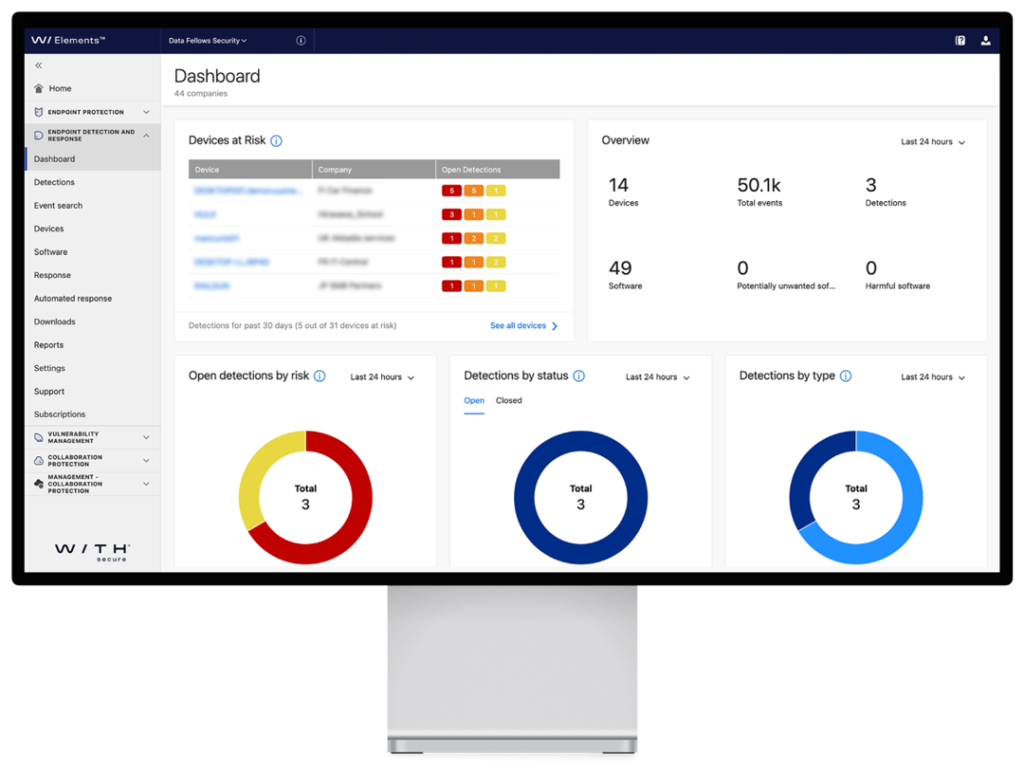

- Supervision en temps réel de l’ensemble de l’activité et des flux du réseau informatique.

- La Cyber Threat Intelligence, c’est-à-dire une source de renseignement détaillée et constamment mise à jour sur les nouvelles cyberattaques.

- Une détection en amont de comportements malveillants, comme une modification de privilège, une modification de clé de registre, le lancement de certains processus ou une technique d’évasion au travers la désactivation d’un EPP par exemple.

- Une représentation visuelle permettant de déterminer immédiatement tous les Endpoint infectés et d’être capable de les isoler puis de supprimer les malwares des terminaux. Une limitation des faux positifs, soit les fausses alertes qui peuvent mobiliser les équipes informatiques inutilement.

- Des conseils pratiques, des réponses adaptées en fonction des types d’attaques. La base de connaissance de WithSecure™ présente l’ensemble des incidents signalés par leur EDR, et vous donne des instructions précises pour y remédier : Base de connaissance WithSecure

- Génération automatique de rapports détaillés

Les fonctionnalités d’un EDR vont donc permettre de se protéger efficacement des nouvelles cyberattaques, dites avancées ou ciblées :

- Failles de vulnérabilités.

- Hameçonnage amélioré avec de l’ingénierie sociale, communément appelé le “Spear Phishing”.

- Le “Watering hole”, soit la technique consistant à infecter les terminaux de vos utilisateurs au travers des sites web qu’ils visitent.

- Le Man in the middle, qui consiste pour le cyberattaquant à se faire passer pour un interlocuteur de confiance.

L’Endpoint Detection and Response va aussi se baser sur le Framework du MITRE. Cet organisme à but non lucratif, créé en 2013, est la base de connaissance de référence qui fournit, au travers d’observations concrètes, un référentiel sur le comportement des cyberattaques, décrivant pas à pas les tactiques et les techniques utilisées.

Dans l’exemple de l’attaque APT3, la cyberattaque est détaillée, de l’accès initial, en passant par chaque étape, jusqu’à l’impact final : voir la vue d’ensemble.

Tout le travail de l’EDR consiste, en se basant en partie sur le référentiel du MITRE et sur de l’intelligence artificielle, à reconnaitre ses techniques et à stopper une cyberattaque le plus tôt possible.

Ne pas avoir d’EDR ne veut pas forcément dire que la cybersécurité de votre entreprise n’est pas déjà à un bon niveau. Mais le déploiement d’un Endpoint Detection and Response au sein d’une PME ou d’une ETI va considérablement améliorer la réactivité face à une cyberattaque.

Et SURTOUT, faciliter la remédiation. L’EDR est l’arme absolue pour identifier le cheminement complet d’une cyberattaque et donc pour corriger la brèche.

Pouvoir visualiser en quelques clics le véritable historique d’une cyberattaque permet d’identifier sans erreurs possibles le patient zéro !

Vous l’aurez compris, la bonne détection des attaques ciblées amène les entreprises à se protéger avec une plateforme EDR telle que WithSecure™ Elements Endpoint Detection and Response.