Les solutions de sécurité d’hier…

Un pare-feu (firewall en anglais, c’est la dénomination usuelle), est un système basé sur des filtres conditionnels, qui va autoriser ou interdire des communications réseau entre deux éléments. Source, destination, usage (port/protocole), ON/OFF. Simple, efficace, sobre, c’est le couteau suisse de l’informatique.

Tant que les menaces, attaques et usages restaient simples, c’était parfait…

Aujourd’hui, les pirates sont toujours plus astucieux, les codes plus efficaces et les utilisateurs ont de plus en plus d’utilisations. Il faut donc de nouvelles défenses pour la protection de votre réseau.

Ne sont plus forcément celle d’aujourd’hui…

Un firewall de nouvelle génération (Next Generation Firewall ou NGF) va apporter des notions d’intelligence et de « travail collaboratif ». Il se base sur des comportements, des signatures applicatives, la corrélation de données avec des agents, des sondes ou d’autres firewall à travers le monde afin de pouvoir agir au-delà du périmètre d’un firewall classique.

L’objectif ? Détecter une attaque AVANT d’en subir les conséquences.

Effectuer un Pentest ou des tests d’intrusion ? Consultez-nous.

Et encore moins celle de demain…

Avant de rentrer dans la technique pure, il faut comprendre que la sécurité est une affaire de point de vue et celui de l’administrateur n’est pas celui des usagers. Moins il y a de choses autorisées, moins votre système informatique court de risques. Moins de liberté pour vos utilisateurs, plus de sécurité pour vos données. Un audit sécurité de votre réseau et la configuration d’un NGF passera donc d’abord par une définition précise des besoins.

La sécurité est une affaire de point de vue, et celui de l’administrateur n’est pas celui des usagers. Moins il y a de choses autorisées, moins votre système informatique court de risques.

Moins de liberté pour vos utilisateurs = Plus de sécurité pour vos données.

Un audit de sécurité du réseau et la configuration d’un NGF passera d’abord par une définition précise des besoins.

Les logs, ou journaux de transactions, vous fourniront des rapports qui permettront d’identifier les usages, légitimes, vitaux ou non, de votre système, et de prendre les bonnes décisions.

Avec les logs, vous aurez une vue d’ensemble, identifierez les nouveaux usages, les oublis, et pourrez justifier de l’usage de la bande passante. Par ailleurs, la loi vous oblige dans certains cas à stocker les journaux de transactions de manière anonyme.

Et les ransomwares ou destructwares?

C’est l’attaque à la mode ces dernières années. Des pirates informatiques ciblent votre entreprise (oui, la vôtre, c’est rarement fait au hasard) et vont tenter de chiffrer vos données pour ensuite vous demander une rançon. Ça, c’est le Ransomware. Le Destructware marche sur le même principe, mais là, pas question de rançon, c’est juste pour vous faire fermer boutique.

Les PME sont majoritairement visées, car souvent très peu protégées, l’essentiel de la sécurité informatique tournant généralement autour d’un antivirus, qui ne PEUT pas être réellement efficace. Cette forme d’attaque est spécialement conçue pour éviter la détection par les systèmes basés sur des signatures, mais nous y reviendrons ici.

Dans la plupart des cas, le Ransomware arrivera par email. En fait, non pas le Malware lui-même, mais un programme qui le téléchargera dans un second temps. Ensuite, le programme malveillant communiquera avec le serveur des pirates.

Lors de chacune de ces phases, un NGF devra appliquer plusieurs lignes de défenses pour tenter de stopper l’attaque.

D’abord une analyse par réputation de l’émetteur, puis un antispam et un antivirus suivis d’une analyse de menaces « Zero day ». Il sera par ailleurs intéressant de bloquer certains types de contenus et de pièces jointes qui n’ont absolument aucun intérêt dans un email.

Ensuite, le filtrage web, le contrôle d’application, le contrôle de réputation, l’antivirus et l’analyse des menaces « Zero day » vont tenter d’empêcher le téléchargement.

Enfin, le filtrage web, le contrôle d’application, le contrôle de réputation et la prévention d’attaque réseau tentera d’empêcher la communication avec le serveur des pirates.

Sécurité = confidentialité

Pour mettre en place tous ces contrôles, il faudra nécessairement procéder à de l’inspection HTTPS ; les différents éditeurs de solution proposent cette fonctionnalité, avec plus ou moins de succès, et c’est un point essentiel, car aujourd’hui, le trafic HTTPS représente plus de la moitié des transactions réseaux ; conscient que l’inspection HTTPS ne sera pratiquement jamais utilisée, ils auront tendance à utiliser le HTTPS pour toutes les communications. Bref, l’inspection HTTPS consiste à retirer le « s » de « HTTPS » pour le transformer en « HTTP », ainsi les trames ne sont plus chiffrées et peuvent être analysées par le firewall. Une fois analysé, le flux est chiffré à nouveau de sorte que cela soit transparent pour l’utilisateur. Ces traitements sont automatisés donc non, vos emails ne sont pas lus par une personne et vos conversations restent privées.

Ce traitement étant vital pour votre défense numérique, il faut comprendre qu’il a des inconvénients et apprendre à l’accepter : Le trafic HTTPS sera ralenti, certains programmes devront être abandonnés (logiciels de synchro de fichiers) et certaines communications ne pourront purement et simplement pas être analysées, demandant ainsi de la vigilance de la part des utilisateurs.

Sécurité rime aussi avec agilité !

Dernier point à prendre en compte, une fois vos stratégies mises en place dans votre NGF, le travail n’est pas terminé. Vous devrez régulièrement consulter vos logs, reprendre vos stratégies, vous adapter aux nouvelles menaces, trouver des alternatives à certaines demandes utilisateurs et remettre en question vos stratégies.

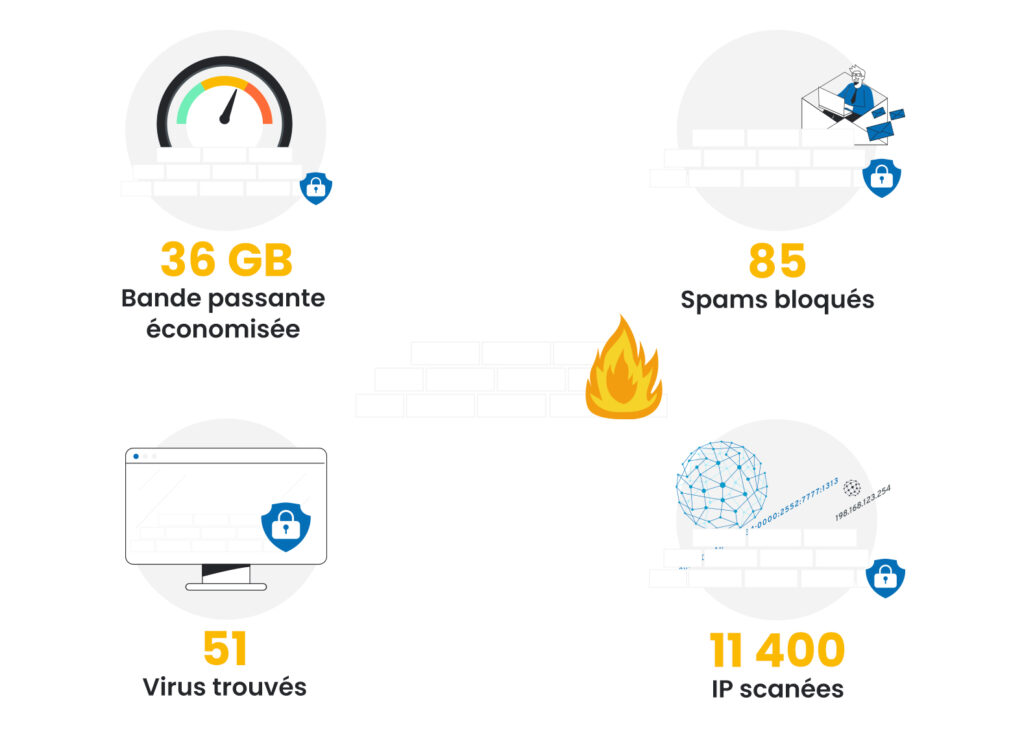

En conclusion, le Next Generation Firewall, c’est un peu de temps et beaucoup de logs pour atteindre un niveau de sécurité élevé, reprendre le contrôle de la bande passante et des usages, et faire face rapidement aux nouvelles menaces.

Finalement, le problème le plus complexe n’est pas technique, c’est l’acceptation de la sécurité par les utilisateurs ! Mais là encore, les logs pourront vous aider.

Les 7 avantages du Next Generation Firewall

- Haut niveau de sécurité

- Contrôle du réseau par la visibilité

- Réaction rapide aux nouveaux usages Internet tout en préservant le niveau de sécurité

- Réaction rapide aux nouvelles menaces

- Préservation de la bande passante

- Conformité HADOPI

- Conformité GDPR