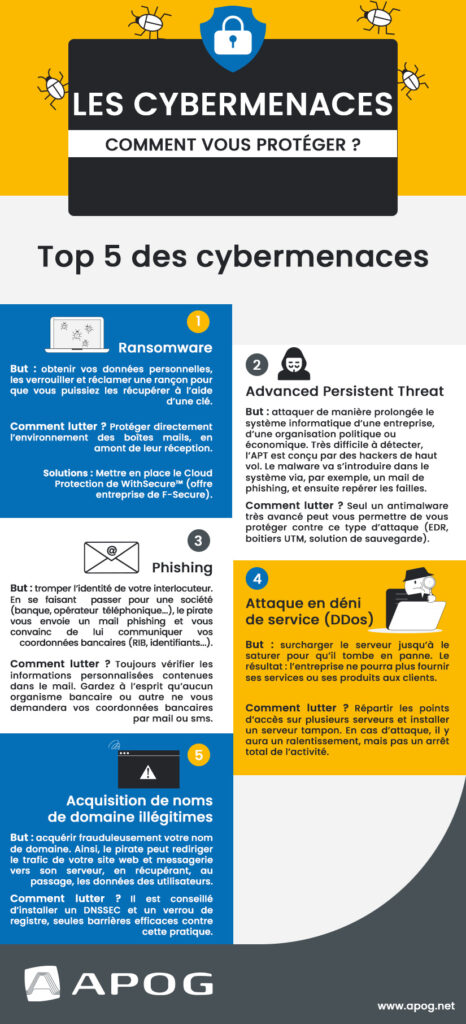

Le Ransomware

Une rançon contre vos données personnelles, ça vous parle ?

C’est le magistral tour de passe-passe qu’a réussi à faire GandCrab, ce rançongiciel créé en 2018 qui a permis un gain de près de 2 milliards de dollars pour ses utilisateurs. Malheureusement, il n’était pas seul sur le marché de la cybercriminalité. Ces rançongiciels n’ont qu’un seul but : obtenir vos données personnelles, les verrouiller et réclamer une rançon pour que vous puissiez les récupérer à l’aide d’une clé.

La façon d’introduire un ransomware dans votre PME sont de plus en plus sophistiquées.

Nous ne sommes plus au temps du virus qui ciblaient des milliers de comptes et ne provoquaient que quelques dérangements minimes, mais nous sommes en présence d’attaques ciblées, s’appuyant en amont sur des renseignements glanés sur les réseaux sociaux. De fait, la personnalisation de ces attaques peut facilement contourner les systèmes de sécurité historique en se basant sur la crédulité de l’utilisateur, qui ne prend pas le temps de correctement analyser le mail qui lui est destiné ou n’est pas suffisamment sensibilisé et formé.

Nous avons traité de solutions simples et peu onéreuses à mettre rapidement en place si ce n’est déjà fait pour se protéger de ce type de cyberattaques.

Advanced Persistent Threat

Également appelé Menace Persistante Avancée, l’APT est un malware qui attaque de manière prolongée le système informatique d’une entreprise, d’une organisation politique ou économique. Très difficile à détecter, l’APT est conçu par des hackers de haut vol. Leur but ? L’espionnage industriel, la recherche d’informations politiques, les données financières… Le malware va s’introduire dans le système via, par exemple, un mail de phishing, et ensuite repérer les failles. Du code additionnel va y être ajouté, lui garantissant l’accès à toutes les entrées. Une fois confortablement installé, le pirate va collecter tout ce qui l’intéresse. Et cela peut durer plusieurs années si besoin. Malheureusement, seul un antimalware très avancé peut vous permettre de vous protéger contre ce type d’attaque.

Apo’g au travers de partenariats avec les acteurs majeurs du marché de la cybersécurité tel que :

- WithSecure™ et ses solutions de protections avancées EDR (Endpoint Detection and Response). On ne parle plus d’un simple antivirus, mais d’un ensemble de fonctionnalités basées sur l’intelligence artificielle et le machine learning qui permettent de se protéger des cyberattaques de dernière génération.

- Watchguard au travers de sa gamme de boitiers UTM et de licence APT, qui maîtrise depuis de nombreuses années les technologies performantes pour détecter les malwares les plus malicieux en amont de leur pénétration dans le réseau .

- Acronis avec pour socle une solution de sauvegarde en mode SaaS (BaaS) offre de nombreux outils permettant de protéger efficacement votre réseau et vos sauvegardes de ce type de cyberattaque.

Il n’y a pas une solution plus efficace qu’une autre. Ce qui compte c’est leur parfaite mise en œuvre à différents niveaux dans votre infrastructure réseau, qu’il soit local, hybride ou basé sur le Cloud.

Le phishing

Très largement utilisé par les pirates moins expérimentés, le phishing informatique (hameçonnage) a pour but de vous tromper sur l’identité de votre interlocuteur. En se faisant passer pour une société (banque, opérateur téléphonique…), le pirate vous envoie un mail phishing et vous convainc de lui communiquer vos coordonnées bancaires (RIB, identifiants…). Et là, il n’a plus qu’à se servir !

Le principe du phishing informatique est… la faille humaine ! Pour contrer ce procédé, vérifiez toujours les informations personnalisées contenues dans le mail (numéro client…). Et, surtout, gardez à l’esprit qu’aucun organisme bancaire ou autre ne vous demandera vos coordonnées bancaires par mail ou sms.

L’attaque en déni de service (DDos)

Plus souvent utilisé contre les entreprises, l’attaque en déni de service va surcharger le serveur jusqu’à le saturer pour qu’il tombe en panne. Le résultat : l’entreprise ne pourra plus fournir ses services ou ses produits aux clients. Le but est ici non seulement de faire perdre un chiffre d’affaires important à l’entreprise, mais également de nuire à son image. Pour se prémunir contre les DDoS, l’idéal est de répartir les points d’accès sur plusieurs serveurs et d’installer un serveur tampon. En cas d’attaque, il y aura un ralentissement, mais pas un arrêt total de l’activité.

L’acquisition de noms de domaine illégitimes

Vous avez créé votre site internet, avec un nom de domaine flamboyant. Vous avez d’ailleurs pris soin d’acquérir les principales extensions pour vous prémunir de la concurrence. Seulement voilà, un pirate passe par là et réussit à acquérir frauduleusement le fameux nom de domaine. Il ne lui reste plus qu’à rediriger tranquillement le trafic du site et de la messagerie vers son serveur, en récupérant, au passage, les données des utilisateurs. Pour se prémunir contre ce genre d’attaque, il est conseillé d’installer un DNSSEC et un verrou de registre, seules barrières efficaces contre cette pratique. Face au nombre croissant de cyberattaques, les entreprises doivent mettre en place des stratégies de plus en plus élaborées pour se protéger des criminels du Web. Heureusement, de nombreux outils existent qui complèteront avec succès le respect de certaines pratiques de sécurité.